解读 EUDI Wallet 参考实现代码:安全评估与优化策略

EUDI Wallet 参考实现代码为开发者提供了一种基于 ARF(Architecture Reference Framework) 构建安全数字身份管理解决方案的实用指南。然而,任何代码都不可避免存在漏洞。本文将从细节入手,评估 EUDI Wallet 参考实现代码,并分享对应的漏洞缓解策略,为提升代码安全性提供实用建议。

参考代码功能解析与评估

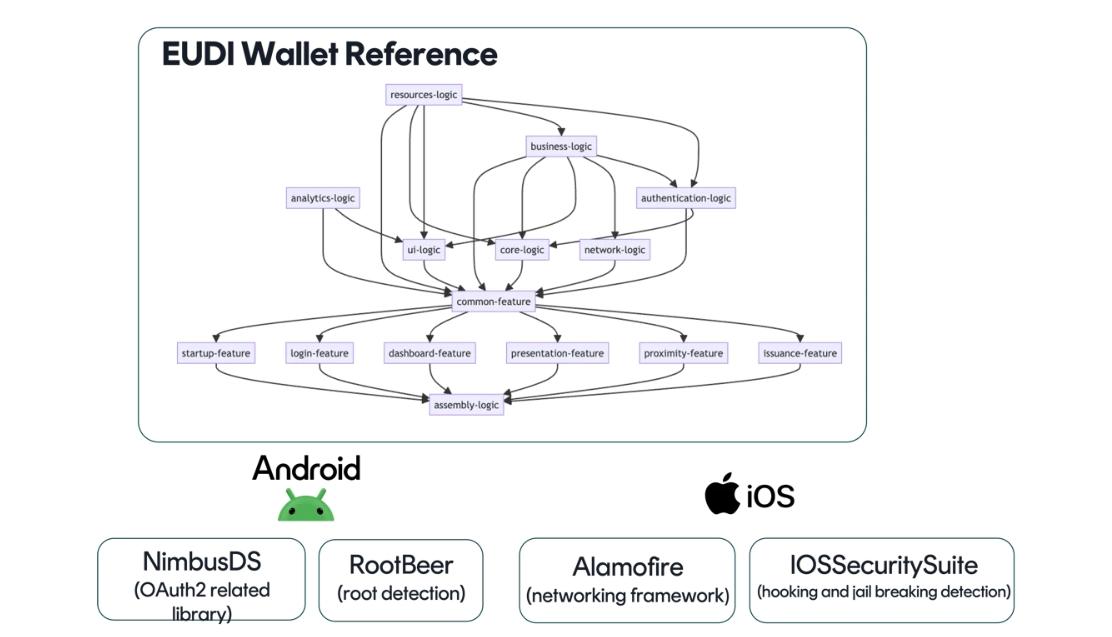

下图展示了参考代码中组件的功能关系图,同时标注了 Android 和 iOS 平台使用的附加库。

威胁模型与安全考量

1. 威胁模型的关键要素

威胁主体及动机:明确可能的威胁来源,包括外部黑客、不满的员工以及内部机会主义者,有助于全面了解威胁环境并制定有效的防御措施。

攻击面分析:关键攻击面涵盖应用配置、存储机制以及第三方库。每个攻击面都存在特定的漏洞,需要通过完善的安全策略进行防护。

2. 反编译与防篡改保护

缓解措施:通过动态和静态保护技术(如代码混淆、加密存储和有效载荷加密),可以显著降低应用遭受反编译和篡改攻击的风险。

3. Root 和越狱检测

缓解措施:目前使用的 RootBeer 等老旧库在检测 Root 状态时存在风险。建议采用更先进、持续更新的 Root 和 Hook 检测技术,以加强安全防护。

4. 配置管理

缓解措施:配置数据绝不能以明文形式存在于代码中。应采用以下安全配置管理实践:

1)将配置与应用代码绑定。

2)通过代码混淆技术增强配置安全性。

5. Token 安全保护

缓解措施:OAuth2 和 OpenID Connect 的令牌需要额外保护,以防止暴露和滥用:

1)确保令牌的存储和使用均为加密状态。

2)令牌在内存中的明文存储应设定最短暴露时间,并在使用后及时擦除。

3)当令牌处于静止状态时(如本地存储),必须加密保存,避免任何形式的明文暴露。

作为数字身份管理领域的前沿参考实现,EUDI Wallet 的代码具有极大的参考价值,但仍需结合实际开发场景,优化其安全性。通过强化威胁模型分析、配置管理及关键数据保护策略,开发者能够构建更安全可靠的数字身份应用。